Les Ordinateurs Quantiques: Une Révolution aux Conséquences Inattendues pour la Sécurité d'Internet

Introduction

L'évolution de la technologie a toujours été un moteur de changement dans notre société, mais peu de développements promettent d'être aussi révolutionnaires que l'avènement de l'informatique quantique. Alors que nos ordinateurs classiques ont transformé chaque aspect de notre vie quotidienne, professionnelle et scientifique, l'informatique quantique se profile à l'horizon avec la promesse de bouleverser encore une fois notre conception du traitement de l'information. Au cœur de cette révolution se trouve un potentiel immense, mais aussi des défis sans précédent, en particulier en ce qui concerne la sécurité d'Internet.

L'un des aspects les plus intrigants - et potentiellement perturbateurs - de l'informatique quantique est sa capacité à exécuter des algorithmes d'une manière que les ordinateurs classiques ne peuvent tout simplement pas égaler. Parmi ces algorithmes, celui développé par Peter Shor en 1994 est particulièrement notable. L'algorithme de Shor, dans son essence, offre une méthode pour factoriser rapidement de grands nombres en leurs facteurs premiers, une tâche qui est extrêmement difficile et chronophage pour les ordinateurs classiques. Cette capacité pourrait avoir des répercussions profondes sur la cryptographie, qui est le fondement de la sécurité d'Internet.

Actuellement, la plupart des systèmes de sécurité en ligne, des transactions bancaires aux communications gouvernementales, dépendent du chiffrement à clé publique, tel que RSA, qui repose sur la difficulté pratique de factoriser de grands nombres. L'algorithme de Shor, lorsqu'il est exécuté sur un ordinateur quantique, pourrait théoriquement briser ces systèmes de chiffrement, exposant ainsi des informations sensibles et mettant en péril la sécurité des communications et des transactions sur Internet.

Cet article explore les implications de l'informatique quantique sur la sécurité d'Internet, en examinant à la fois les promesses et les défis posés par cette technologie émergente. Nous plongerons dans les principes de l'informatique quantique, l'impact de l'algorithme de Shor, les risques pour la sécurité d'Internet, et les efforts en cours pour développer une cryptographie résistante aux attaques quantiques. Alors que nous nous dirigeons vers une ère potentiellement dominée par l'informatique quantique, il est essentiel de comprendre comment ces avancées pourraient remodeler le paysage de la cybersécurité et de préparer nos infrastructures numériques pour les défis à venir.

Comprendre l'Informatique Quantique

L'informatique quantique représente une évolution majeure par rapport à l'informatique classique, s'appuyant sur les principes étonnants et souvent contre-intuitifs de la mécanique quantique. Pour saisir pleinement l'impact potentiel de cette technologie sur la sécurité d'Internet, il est essentiel de comprendre ses fondements.

Les principes de Base de l'Informatique Quantique

Superposition et Qubits

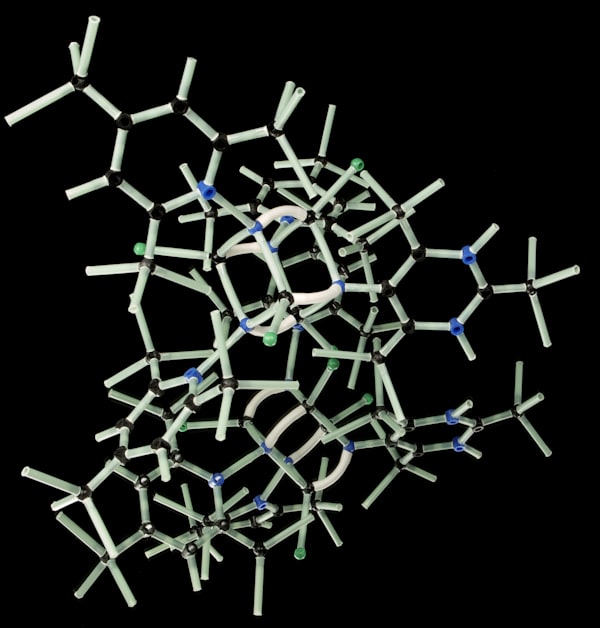

Au cœur de l'informatique quantique se trouve le concept de superposition. Contrairement à un bit classique qui peut être soit 0, soit 1, un qubit quantique peut exister dans un état de superposition, représentant simultanément 0 et 1 à des degrés variables. Cette propriété permet aux ordinateurs quantiques de traiter une multitude d'états possibles simultanément, offrant une puissance de calcul exponentiellement supérieure à celle des ordinateurs classiques pour certaines tâches.

Intrication

Un autre principe fondamental est l'intrication quantique. Lorsque deux qubits sont intriqués, l'état de l'un affecte instantanément l'état de l'autre, indépendamment de la distance qui les sépare. Cette caractéristique permet une communication et un traitement de l'information incroyablement complexes et interconnectés au sein d'un ordinateur quantique.

Comparaison avec l'Informatique Classique

L'informatique classique repose sur des transistors et des circuits qui traitent les bits d'information séquentiellement. Chaque bit représente soit un 0, soit un 1. Cette approche binaire a servi de base à l'informatique moderne, des ordinateurs de bureau aux supercalculateurs. Cependant, pour des problèmes complexes, notamment en cryptographie ou en simulation moléculaire, même les ordinateurs les plus puissants peuvent être extrêmement lents ou incapables de fournir des solutions en temps utile.

Exemples d'Avancées dans le Domaine Quantique

Les avancées dans le domaine quantique sont déjà en cours. Par exemple, Google a annoncé en 2019 avoir atteint la "suprématie quantique" avec son processeur quantique Sycamore. Ils ont démontré que leur processeur pouvait effectuer en quelques minutes un calcul spécifique qui prendrait des milliers d'années à un supercalculateur classique. Bien que cet exploit ne soit pas directement applicable à des problèmes pratiques pour le moment, il représente une étape significative vers des ordinateurs quantiques fonctionnels.

L'informatique quantique, avec ses principes de superposition, d'intrication et de qubits, diffère fondamentalement de l'informatique classique. Elle ouvre la porte à des capacités de calcul inimaginables avec la technologie actuelle. Comprendre ces principes est essentiel pour appréhender les défis et les opportunités que cette technologie présente, en particulier en ce qui concerne la sécurité d'Internet.

L'Algorithme de Shor et son Impact Potentiel

L'un des exemples les plus frappants de l'impact potentiel de l'informatique quantique sur la sécurité d'Internet est l'algorithme de Shor. Conçu par le mathématicien Peter Shor en 1994, cet algorithme a le potentiel de bouleverser le monde de la cryptographie.

L'Algorithme de Shor : Une Révolution en Cryptographie

Description de l'Algorithme

L'algorithme de Shor est conçu pour factoriser des nombres entiers de manière efficace, une tâche considérée comme extrêmement difficile et gourmande en temps pour les ordinateurs classiques. La factorisation de grands nombres est un problème clé en cryptographie, en particulier pour des systèmes de chiffrement tels que RSA, qui repose sur la difficulté pratique de factoriser de grands produits de deux nombres premiers.

Application dans la Factorisation de Grands Nombres

Pour un ordinateur classique, factoriser un grand nombre, disons un nombre de plusieurs centaines de chiffres, est une tâche pratiquement impossible à réaliser en un temps raisonnable. Cependant, l'algorithme de Shor, lorsqu'il est exécuté sur un ordinateur quantique, pourrait théoriquement réaliser cette tâche de manière exponentiellement plus rapide, rendant les systèmes de chiffrement actuels vulnérables.

Impact Potentiel sur la Cryptographie

Menace pour le Chiffrement RSA

Le chiffrement RSA, largement utilisé pour sécuriser les communications sur Internet, devient vulnérable face à un ordinateur quantique exécutant l'algorithme de Shor. Si un tel ordinateur parvenait à factoriser rapidement les grands nombres, il pourrait théoriquement déchiffrer n'importe quel message protégé par RSA.

Cela signifie que des informations extrêmement sensibles, des transactions financières aux communications gouvernementales, pourraient potentiellement être exposées. En outre, cela pourrait compromettre l'intégrité de presque toutes les transactions et communications en ligne sécurisées actuellement.

L'algorithme de Shor illustre parfaitement comment l'informatique quantique pourrait remettre en question les fondements même de la sécurité d'Internet telle que nous la connaissons. Bien que les ordinateurs quantiques pleinement fonctionnels capables d'exécuter cet algorithme ne soient pas encore une réalité, il est crucial de reconnaître et de préparer les implications de cette technologie émergente. La possibilité de bouleverser la cryptographie moderne souligne l'urgence de développer de nouvelles méthodes de sécurisation des informations dans un avenir potentiellement dominé par l'informatique quantique.

Les Risques pour la Sécurité d'Internet

L'arrivée potentielle des ordinateurs quantiques, capable d'exécuter des algorithmes comme celui de Shor, soulève des préoccupations majeures concernant la sécurité d'Internet. Cette section explore comment ces machines pourraient menacer les systèmes de cryptographie actuels et leurs implications pour la sécurité en ligne.

Le "Cassage" du Chiffrement Actuel

Vulnérabilité des Systèmes Cryptographiques

La principale préoccupation est que les ordinateurs quantiques pourraient "casser" les systèmes de chiffrement actuellement utilisés pour sécuriser les communications et les transactions sur Internet. Ces systèmes, notamment RSA et ECC (Elliptic Curve Cryptography), reposent sur la difficulté de résoudre certains problèmes mathématiques, comme la factorisation de grands nombres ou le logarithme discret, qui seraient facilement résolubles par un ordinateur quantique efficace.

Exemples de Menaces Potentielles

La capacité d'un ordinateur quantique à déchiffrer des données cryptées ouvre la porte à des risques considérables. Par exemple, les transactions financières en ligne, les échanges de données confidentielles entre gouvernements ou entreprises, et même la sécurité des communications personnelles pourraient être exposées à des risques de piratage et d'espionnage à une échelle inédite.

Impact sur le Commerce et les Transactions en Ligne

Menace pour le Commerce Électronique

Le commerce électronique, qui repose largement sur des transactions sécurisées par des méthodes de cryptographie actuelles, pourrait se trouver particulièrement vulnérable. La capacité à déchiffrer des transactions cryptées pourrait mener à une crise de confiance majeure dans le commerce en ligne, affectant des entreprises et des consommateurs à l'échelle mondiale.

Sécurité des Transactions Financières

Les banques et les institutions financières, qui dépendent fortement de la cryptographie pour sécuriser les transactions et protéger les données sensibles, seraient également exposées à des risques élevés de fraude et de vol de données.

Conséquences pour les Communications en Ligne

Risques pour les Communications Personnelles et Professionnelles

La sécurité des communications personnelles et professionnelles, actuellement protégée par le chiffrement, serait également compromise. Cela engendrerait non seulement des risques de violations de la vie privée à grande échelle, mais pourrait également mettre en péril la sécurité nationale dans certains cas.

Enjeux pour la Gouvernance et la Législation

Ces nouvelles vulnérabilités pourraient forcer les gouvernements et les organismes internationaux à repenser les cadres législatifs et réglementaires relatifs à la cybersécurité et à la protection des données.

L'éventuelle capacité des ordinateurs quantiques à compromettre la sécurité des systèmes de chiffrement actuels pose des défis majeurs pour la sécurité d'Internet. Alors que la course vers des solutions sécurisées post-quantiques est déjà en cours, il est crucial pour les acteurs du numérique, des gouvernements aux entreprises en passant par les individus, de prendre conscience de ces risques et de se préparer à une éventuelle nouvelle ère de la cybersécurité.

La Course vers la Cryptographie Post-Quantique

Face aux défis posés par l'informatique quantique, notamment l'algorithme de Shor, le monde de la cybersécurité se mobilise pour développer une nouvelle génération de cryptographie résistante aux attaques quantiques, souvent appelée cryptographie post-quantique. Cette section explore les efforts en cours et les perspectives d'avenir pour sécuriser nos données dans un monde potentiellement dominé par l'informatique quantique.

Développement de la Cryptographie Post-Quantique

Nouveaux Algorithmes Résistants aux Attaques Quantiques

Des chercheurs du monde entier travaillent sur des algorithmes de chiffrement qui ne sont pas vulnérables aux capacités de calcul des ordinateurs quantiques. Ces algorithmes s'appuient sur des problèmes mathématiques considérés comme difficiles à résoudre, même pour un ordinateur quantique.

Exemples d'Approches en Cryptographie Post-Quantique

Certains des domaines explorés incluent le chiffrement basé sur les réseaux de treillis, les codes correcteurs d'erreurs, et les systèmes de hash cryptographiques. Ces méthodes promettent de fournir un niveau de sécurité capable de résister aux attaques d'un ordinateur quantique.

Défis et Progrès

Complexité Technique et Besoins de Validation

Le développement de la cryptographie post-quantique présente des défis techniques considérables. Non seulement ces nouveaux algorithmes doivent être théoriquement sécurisés, mais ils doivent également être testés et validés en pratique, un processus qui peut prendre plusieurs années.

Initiatives Internationales et Collaboration

Des initiatives comme celles du National Institute of Standards and Technology (NIST) aux États-Unis jouent un rôle clé dans la standardisation et la promotion de la cryptographie post-quantique. La collaboration internationale est essentielle pour développer des normes communes et assurer une transition sécurisée vers ces nouvelles méthodes de chiffrement.

Impact Potentiel sur la Société et l'Économie

Transition vers de Nouveaux Systèmes de Sécurité

La transition vers la cryptographie post-quantique aura un impact significatif sur les entreprises, les gouvernements et les utilisateurs individuels. La mise à jour des systèmes existants vers de nouvelles normes de sécurité sera un processus coûteux et complexe, mais essentiel pour maintenir la confidentialité et la sécurité des données.

Enjeux pour les Infrastructures Critiques

Les infrastructures critiques, telles que les réseaux d'énergie, les systèmes de communication et les services financiers, devront également adopter ces nouvelles méthodes pour protéger contre les menaces quantiques potentielles.

La cryptographie post-quantique n'est pas seulement une réponse nécessaire aux défis posés par l'informatique quantique; elle représente également une opportunité de renforcer notre infrastructure de cybersécurité contre une gamme plus large de menaces. Alors que les chercheurs, les entreprises et les gouvernements continuent à collaborer sur ces solutions, il est crucial de rester vigilant et préparé pour une transition en douceur vers une ère post-quantique plus sécurisée.

Conclusion

À l'aube de la révolution quantique, nous nous trouvons à un carrefour crucial pour la sécurité d'Internet. Les avancées dans le domaine de l'informatique quantique, notamment l'algorithme de Shor, promettent des capacités de calcul sans précédent, mais elles apportent également des défis de taille pour la cryptographie actuelle, pilier de la sécurité numérique.

Il est important de souligner une incertitude fondamentale : nous ne savons pas encore avec certitude si des ordinateurs quantiques pleinement fonctionnels, capables d'exécuter des algorithmes comme celui de Shor à une échelle pratique, existeront dans un avenir proche ou même lointain. Cette incertitude ne minimise toutefois pas l'urgence de se préparer à une telle éventualité. Le risque potentiel pour la sécurité d'Internet, couvrant des aspects aussi variés que les transactions financières, les communications gouvernementales et la vie privée des individus, nécessite une attention proactive et une préparation rigoureuse.

La cryptographie post-quantique représente un espoir prometteur dans cette préparation. Les efforts actuels visant à développer des algorithmes résistants aux attaques quantiques sont cruciaux pour assurer la sécurité des données dans un futur incertain. Ces efforts soulignent également l'importance d'une collaboration internationale étendue, impliquant des chercheurs, des institutions et des gouvernements, pour relever les défis posés par cette nouvelle ère technologique.

En résumé, l'informatique quantique, avec toutes ses promesses et incertitudes, nous invite à repenser notre approche de la sécurité numérique. En anticipant ces changements, en développant des solutions robustes et en restant vigilant face aux développements futurs, nous pouvons non seulement nous préparer à affronter les défis à venir, mais aussi embrasser les opportunités offertes par cette nouvelle frontière technologique. La sécurité d'Internet dans l'ère post-quantique ne sera pas seulement une question de technologie, mais aussi une question de prévoyance, d'adaptation et de collaboration internationale.

Références

- National Institute of Standards and Technology (NIST). "Post-Quantum Cryptography." NIST Website. Cette source fournit des informations détaillées sur les efforts de standardisation de la cryptographie post-quantique, y compris les algorithmes en cours d'évaluation pour la résistance aux attaques quantiques.

- Google AI Blog. "Quantum Supremacy Using a Programmable Superconducting Processor." Google AI Blog. Un aperçu des avancées de Google dans le domaine de l'informatique quantique.

- Shor, Peter W. "Polynomial-Time Algorithms for Prime Factorization and Discrete Logarithms on a Quantum Computer." SIAM Journal on Computing, 1997. Une lecture essentielle pour comprendre l'algorithme de Shor.

- IBM Research - Quantum. "Quantum Computing." IBM Research. Des ressources et des mises à jour sur les avancées d'IBM dans l'informatique quantique.

- Microsoft Quantum. "Quantum Computing." Microsoft Quantum Development Kit. Ressources pour apprendre et expérimenter avec l'informatique quantique.

- Caltech Quantum Computation and Open Quantum Systems Group. "Introduction to Quantum Information Science." Un excellent cours pour comprendre les bases de l'informatique quantique et de l'information quantique.

- European Quantum Flagship. "Quantum Technologies." Quantum Flagship. Une initiative européenne visant à promouvoir le développement de technologies quantiques.

- Quantum Computing Report. Un site web fournissant des nouvelles, des analyses et des ressources sur le développement de l'informatique quantique

Pour les curieux, l'algorithme de Shor

L'algorithme de Shor est un algorithme quantique pour factoriser des nombres entiers. Il a été conçu par Peter Shor en 1994 et est célèbre pour sa capacité à factoriser des nombres en un temps polynomial, ce qui est nettement plus rapide que les meilleurs algorithmes connus exécutés sur des ordinateurs classiques. Voici un aperçu de haut niveau de l'algorithme :

\( \textbf{Algorithme de Shor} \\ 1. \text{Choisir un nombre aléatoire } a < N. \\ 2. \text{Calculer } \text{PGCD}(a, N). \\ 3. \text{Si } \text{PGCD}(a, N) \neq 1, \text{ alors un facteur est trouvé.} \\ 4. \text{Utiliser un ordinateur quantique pour trouver la période } r \text{ de } \textstyle f(x) = a^x \mod N. \\ 5. \text{Si } r \text{ est impair ou si } a^{r/2} \equiv -1 \mod N, \text{ retourner à l'étape 1.} \\ 6. \text{Les facteurs de } N \text{ sont } \text{PGCD}(a^{r/2} \pm 1, N). \)

L'algorithme de Shor est remarquable car il démontre la puissance potentielle des ordinateurs quantiques pour résoudre certains types de problèmes beaucoup plus rapidement que les ordinateurs classiques. Il est particulièrement important pour la cryptographie, car il peut théoriquement briser des systèmes de chiffrement tels que RSA, qui reposent sur la difficulté de factoriser de grands nombres entiers.

Exemple Python

Une implémentation complète de l'algorithme de Shor en Python nécessite une compréhension approfondie de l'informatique quantique et l'utilisation d'un simulateur quantique ou d'un ordinateur quantique réel, car l'algorithme implique des opérations que les ordinateurs classiques ne peuvent pas effectuer efficacement. Voici une une version simplifiée qui illustre les étapes de base de l'algorithme sans les opérations quantiques réelles.

Installer sympy avec pip install sympy.

import math

import random

from sympy.ntheory import factorint

def pgcd(a, b):

while b:

a, b = b, a % b

return a

def trouver_r(a, N):

# Cette fonction est une simplification et ne reflète pas le véritable calcul quantique.

# Dans une implémentation réelle, cette partie nécessiterait un ordinateur quantique.

r = 1

while pow(a, r, N) != 1:

r += 1

return r

def algorithme_shor(N):

if N % 2 == 0:

return 2

a = random.randint(2, N - 1)

g = pgcd(a, N)

if g > 1:

return g

r = trouver_r(a, N)

if r % 2 != 0 or pow(a, r // 2, N) == -1 % N:

return algorithme_shor(N) # Réessayer avec une nouvelle valeur de 'a'

facteurs = factorint(pow(a, r // 2, N) - 1)

for facteur in facteurs:

if pgcd(facteur, N) > 1:

return pgcd(facteur, N)

return None

# Exemple d'utilisation

N = 15 # Un nombre à factoriser

facteur = algorithme_shor(N)

print("Un facteur de", N, "est", facteur)

Vous pouvez aussi tester sur une plateforme qui propose un simulateur quantique comme par exemple le simulateur Aer d'IBM Qiskit.

Vous pouvez le faire en utilisant la commande pip install qiskit. Une fois Qiskit installé, vous pouvez utiliser le module Shor de Qiskit pour implémenter l'algorithme.

from qiskit import Aer

from qiskit.utils import QuantumInstance

from qiskit.algorithms import Shor

# Choisissez un nombre à factoriser (doit être un entier positif)

N = 15

# Créez une instance quantique en utilisant un simulateur

backend = Aer.get_backend('aer_simulator')

quantum_instance = QuantumInstance(backend, shots=1024)

# Créez et exécutez l'algorithme de Shor

shor = Shor(quantum_instance=quantum_instance)

result = shor.factor(N)

# Affichez le résultat

print("Les facteurs de", N, "sont", result.factors)

Ce code utilise le simulateur Aer d'IBM Qiskit pour exécuter l'algorithme de Shor. N est le nombre que vous souhaitez factoriser. Gardez à l'esprit que la capacité de factoriser des nombres plus grands est limitée par le nombre de qubits disponibles sur le simulateur ou l'ordinateur quantique.

Il est important de noter que cet exemple utilise un simulateur quantique et non un véritable ordinateur quantique. Pour exécuter ce code sur un véritable ordinateur quantique via IBM Cloud, vous devrez configurer votre compte IBM Q et utiliser le backend approprié pour un ordinateur quantique disponible.

Cet exemple est destiné à être une démonstration simple de l'utilisation de l'algorithme de Shor avec Qiskit. L'implémentation réelle de l'algorithme, notamment pour des nombres plus grands, est plus complexe et peut nécessiter une compréhension approfondie de la programmation quantique.